基于生成对抗网络的信息隐藏方案

发布时间:2022-04-09所属分类:计算机职称论文浏览:1次

摘 要: 摘 要: 针对信息隐藏中含密载体会留有修改痕迹,从根本上难以抵抗基于统计的隐写分析算法检测的问题,提出一种基于生成对抗网络( GAN) 的信息隐藏方案。该方案首先利用生成对抗网络中的生成模型 G 以噪声为驱动生成原始载体信息; 其次,使用 1 嵌入算法,将秘密消息嵌

摘 要: 针对信息隐藏中含密载体会留有修改痕迹,从根本上难以抵抗基于统计的隐写分析算法检测的问题,提出一种基于生成对抗网络( GAN) 的信息隐藏方案。该方案首先利用生成对抗网络中的生成模型 G 以噪声为驱动生成原始载体信息; 其次,使用 ± 1 嵌入算法,将秘密消息嵌入到生成的载体信息中生成含密信息; 最终,将含密信息与真实图像样本作为生成对抗网络中判别模型 D 的输入,进行迭代优化,同时使用判别模型 S 来检测图像是否存在隐写操作,反馈生成图像质量的特性,G&D&S 三者在迭代过程中相互竞争,性能不断提高。该方案所采用的策略与 SGAN( Steganographic GAN) 和 SSGAN( Secure Steganography based on GAN) 两种方案不同,主要区别是将含密信息与真实图像样本作为判别模型的输入,对于判别网络 D 进行重构,使网络更好地评估生成图像的性能。与 SGAN 和 SSGAN 相比,该方案使得攻击者在隐写分析正确性上分别降低了 13. 1% 和 6. 4% 。实验结果表明,新的信息隐藏方案通过生成更合适的载体信息来保证信息隐藏的安全性,能够有效抵抗隐写算法的检测,在抗隐写分析和安全性指标上明显优于对比方案。

关键词: 信息隐藏; 隐写分析; 生成对抗网络

0 引言

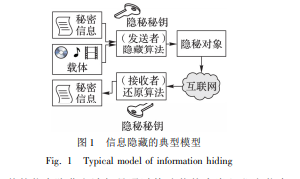

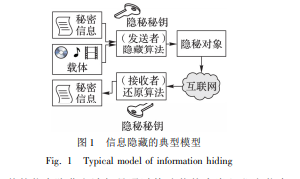

信息隐藏是将秘密信息以不可见的方式隐藏在一个宿主信号中,并在需要时将秘密信息提取出来,以达到隐蔽通信和版权保护等目的[1]。它主要用于特定双方的秘密通信,特别是在快速增长的社交网络中,有丰富的图像和视频作为载体,这为信息隐藏提供了更多的机会和挑战。图 1 是信息隐藏的典型模型。

当前常用的图像信息隐藏方法主要包括空域和变换域的信息隐 藏 方 法。空域隐藏方法如图像最低有效位 ( LeastSignificant Bit,LSB) 隐藏方法[2]、自适应 LSB 隐藏方法[3]、空域通 用 小 波 相 对 失 真 ( Spatial-UNIversal WAvelet Relative Distortion,S-UNIWARD) 方法[4]、HUGO( Highly Undetectable steganography) [5]、WOW( Wavelet Obtained Weights) [6] 等; 变换域 方 法 如 离 散 傅 里 叶 变 换 ( Discrete Fourier Transform, DFT) 隐藏方法[7]、离散余弦变换( Discrete Cosine Transform, DCT) 隐藏方法[8]、离散小波变换( Discrete Wavelet Transform, DWT) 隐藏方法[9]等。

传统信息隐藏方法都是通过修改载体来嵌入秘密信息,含密载体总会留有修改痕迹,导致含密载体难以从根本上抵抗基于统计的信息隐藏分析算法的检测。当人们设计隐写算法时,通常会考虑到隐写分析。例如,秘密信息应该嵌入到图像的噪声和纹理区域中,这样更加安全。但现有的隐写模式通常要求载体信息的先验概率分布,在实际中很难获得,也就是说抵抗隐写分析的设计未能在应用中很好地实现。因此,如何设计安全的隐写方案使含密载体从根本上抵抗基于统计的隐写分析算法的检测是研究人员面临的难题,也是研究的热点之一。

生成对抗网络( Generative Adversarial Network,GAN) [10]的特点是提取总结真实样本的特征,由噪声驱动来生成丰富多样的图像样本,这为信息隐藏的研究提供了新方向。在 SGAN ( Steganographic GAN ) [11] 和 SSGAN ( Secure Steganography based on GAN) [12]的启发下,本文提出了一种基于生成对抗网络的安全隐写方案,通过生成更合适的载体信息来保证信息隐藏的安全性。该方案首先用 GAN 中的生成模型( generative model) 以噪声为驱动生成原始载体信息,其次将使用 ± 1 嵌入算法,将消息嵌入到生成的载体信息中,然后将含密信息与真实样本作为生成对抗网络判别模型 D ( discriminator D) 的输入,对于判别性网络进行重构,同时使用判别模型 S( discriminator S) 来检测图像是否存在隐写操作。

本文的主要工作归纳如下:

1) 提高含密信息的安全性。在 本 文 中,将 含 密 信 息 ( steg( G( z) ) ) 与真实图像( χdata ) 作为生成对抗网络判别模型( discriminative model) 的输入,对于判别性网络进行重构,从而使含密信息的安全性显著提高。与 SGAN 和 SSGAN 相比,本文方案使得攻击者在隐写分析正确性上分别降低了13. 1% 和 6. 4% 。 2) 生成的载体图像更丰富。本文改进原始 GAN 的框架,同时要通过调节式( 5) 参数 α 的值,使生成对抗网络和隐写分析检测达到均衡,从而更好评估生成图像的特性,使生成的图像更丰富。与对比方案相比,生成的载体图像更适合嵌入。

1 预备知识

1. 1 生成对抗网络

GAN 是 Goodfellow 等[10] 在 2014 年提出的一种生成模型,其思想来源于博弈论中的二人零和博弈,GAN 的结构如图 2 所示。主要由一个生成器和一个判别器组成,任意可微分的函数都可用来表示 GAN 的生成器 G 和判别器 D[13]。

GAN 从 2014 年提出后主要应用在无监督学习上,它能从输入数据动态地采样并生成新的样本。GAN 通过同时训练以下两个神经网络进行学习( 设输入分别为真实数据 x 和随机变量 z) :

1) 生成模型 G: 以噪声 z 的先验分布 pnoise ( z) 作为输入,生成一个近似于真实数据分布 pdata ( x) 的样本分布 pG ( z) 。

2) 判别模型D: 判别目标是真实数据还是生成样本。如果判别器的输入来自真 实 数 据,标 注 为 1; 如果输入样本为 G( z) ,标注为 0。

GAN 的优化过程是一个极小极大博弈( Minimax game) 问题: 判别器 D 尽可能正确地判别输入的数据是来自真实样本( 来源于真实数据 x 的分布) 还是来自伪样本( 来源于生成器的伪数据 G( z) ) ; 而生成器 G 则尽量去学习真实数据集样本的数据分布,并尽可能使自己生成的伪数据 G( z) 在 D 上的表现D( G( z) ) 和真实数据x在D上的表现D( x) 一致,这两个过程相互对抗并迭代优化,使得 D 和 G 的性能不断提升,最终当 G 与 D 二者之间达到一个纳什平衡,D 无法正确判别数据来源时,可以认为这个生成器 G 已经学到了真实数据的分布[13]。

GAN 模型存在着无约束、不可控、噪声信号 z 很难解释等问题。近年来,在此基础上衍生出很多 GAN 的衍生模型。文献[14]中 将 GAN 的思想扩展到深度卷积生成对抗网络 ( Deep Convolutional GAN,DCGAN) 中,将其专门用于图像生成,还论述了对抗训练在图像识别和生成方面的优点,提出了构建和训练 DCGAN 的方法。Conditional GAN[15]能生成指定类别的目标。InfoGAN( interpretable representation learning by Information maximizing GAN) [16]被 OPENAI 称为 2016 年的五大突破之一,它实现了对噪声 z 的有效利用,并将 z 的具体维度与数据的语义特征对应起来,由此得到一个可解释的表征。

1. 2 Wasserstein GAN

WGAN( Wasserstein GAN) [17] 是 GAN 的衍生模型,主要从损失函数的角度对 GAN 作了改进。原始 GAN 采用交叉熵 ( JS 散度) 衡量生成分布和真实分布之间的距离,导致 GAN 在训练过程出现模型崩塌( mode-collapse) 的问题。WGAN 在理论上给出了 GAN 训练不稳定的原因,即交叉熵( JS 散度) 不适合衡量不相交分布之间的距离,接着使用 Wassertein 距离去衡量生成数据分布和真实数据分布之间的距离,主要理论贡献为:

1) 定义了可以明确计算的损失函数,彻底解决 GAN 训练不稳定的问题,不再需要小心平衡生成器和判别器的训练,基本解决了模型崩塌( mode-collapse) 问题,确保了生成样本的多样性。

2) 使用 Wasserstein 方法对 G&D 的距离给出了明确的数学定义。Wasserstein 距离也称为转移度量或者 E 距离,它表示从一个分布转移成另一个分布所需的最小代价。

WGAN 对原始 GAN 的具体改进为: 1) 判别器最后一层去掉 sigmoid; 2) 生成器和判别器的 loss 不取 log; 3) 每次更新判别器 D 之后,把 D 中参数的绝对值截断到一个固定常数; 4) 采用 RMSProp( Root Mean Square prop) [19]、SGD( Stochastic Gradient Descent) 替换基于动量的优化算法 momentum 和 Adam( Adaptive moment estimation) 。

WGAN 既解决了训练不稳定的问题,也提供了一个可靠的训练进程指标,而且该指标确实与生成样本的质量高度相关。但是采用 WGAN 模型生成的图片离现实图片还有差距,后续还需要进一步研究。

2 本文方案模型

在 SGAN 和 SSGAN 工作的启发下,本文引入一个新的基于 WGAN 信 息 隐 藏 ( Steganography based on GAN,StegoWGAN) 方案,包含一个生成网络和两个判别网络。具体功能为:

生成器网络 G: 以噪声为驱动,通过机器学习生成近似真实数据样本的图像作为载体信息。

判别器网络 D: 与 SGAN 和 SSGAN 方案不同,该方案为将含密信息( steg( G( z) ) ) 与真实样本作为判别模型 D 的输入,对输入的样本鉴别真伪。

判别器网络 S: 与 SSGAN 方案相同,本文也使用复杂的 GNCNN( Gaussian-Neuron Convolutional Neural Network) [20] 来评估生成的图像的合适性,同时确定被检图像是否存在隐写操作。本文 Stego-WGAN 模型如图 3 所示。

2. 1 网络结构

对于生成网络 G,它用于生成安全的载体信息。本文使用一个全连接层和四个卷积层,然后是双曲正切函数作为激励层。G 网络结构如图 4( a) 所示。

对于判别网络 D,它用于评估含密图像的质量特性。本文使 用 四 个 卷 积 层 和 一 个 全 连 接 层。D 网 络 结 构 如图 4( b) 所示。

对于判别网络 S,它用于评估生成图像的适用性。本文首先使用预定义的高通滤波器进行滤波操作,主要用于隐写分析; 然后是四个卷积层,用于特征提取; 最后进行判别分类,分类的结构里也包含一个全连接。S 网络结构如图 4( c) 所示。

3 实验结果与分析

3. 1 实验数据准备

在本 文 实 验 中,使用公开可用的 CelebA ( CelebFaces Attribute) 人 脸 数 据 集 ( Ziwei Liu&Tang,2015 ) ,其 中 包 含 200 000张图像; 输入的随机噪声 z 为( - 1,1) 上的均匀分布。实验平台为谷歌的人工智能学习系统 Tensorflow v0. 12,计算显卡为 NVIDIA1080。

为了进行隐写分析,首先对数据集进行预处理,将所有图像裁剪为 64 × 64 像素,将 90% 的数据作为训练集,并将其余的作为测试集,训练集由 A 表示,而测试集由 B 表示。使用 Stego( x) 来表示将一些秘密消息嵌入到载体信息 x 中的结果,那么嵌入秘密信息后得到训练集 A + Stego( A) 和测试集 B + Stego( B) ,即得到 380 000 张用于隐写分析的训练样本,并将剩余的 20 000 张作为测试样本。

同时,使用 ± 1 嵌入的隐写算法,有效载荷大小为每像素 0. 4 位,本文随机选择文章作为嵌入的文本信息。

本文使用了所有 200 000 张裁剪样本 用 于 训 练 StegoWGAN 模型。图 5 为经过 7 个训练周期后,Stego-WGAN 模型和 SSGAN 模型产生的图像。

实验结果表明,本文提出的 Stego-WGAN 模型生成的图像的视觉质量相同,但人物多样性更丰富,明显优于对比方案。

3. 2 实验设置

在本节中,将描述 Stego-WGAN 模型结构。由 C2D-BNLR 表示卷积神经网络的以下结 构 块: Conv2d → Batch Normalization→Leaky ReLU。

判别模型 D 和判别模型 S 具有相似的结构: 4 个 C2D-BNLR 层→1 个全连接层( 1 个神经元) →Sigmoid 函数( 用来计算一个输出) 。生成模型 G 结构是: 1 个全连接层( 8 192 个神经元) →4 个 C2D-BN-LR 的反卷积层→tan( x) 函数层( 计算正则化输出) 。

对 Stego-WGAN 模型进行训练,采用基于 Adam 的优化算法,学习率为 0. 0002,更新变量 β1 = 0. 5,β2 = 0. 999。在每次训练中,先更新一次判别器 D 的权重,再更新两次生成器 G 的权重[12]。

3. 3 实验结果分析

在第一个实验中,本文比较生成图像与真实图像作为信息载体的安全性。首先将秘密信息嵌入到真实的图像中,使用 steganalyser S* 分类器进行分类; 然后将秘密信息嵌入到生成图像中,也使用相同参数的 steganalyser S* 分类器进行分类。

相关知识推荐:论文复审介绍

实验结果如表 1 所示,在抗隐写分析方面,与真实图像隐写分析正确率 88. 37% 相比,含密图像的表现明显优于真实图像; 与 SGAN 和 SSGAN 相比,本文方案使得隐写分析正确性分别降低了 13. 1% 和 6. 4% 。可以得出本文方案生成的图像更加安全,更适合成为信息隐藏的安全载体。

在第二个实验中,为进一步验证生成样本的安全性,本文使用 Qian 网络结构,设置不同的先验噪声分布作为输入,然后用 steganalyser S* 分类器对各自的生成图像进行实验。具体实验设置如下:

1) 使用相同的先验噪声分布;

2) 使用一些随机选择的先验噪声分布;

3) 使用与 2) 相同的先验噪声分布,同时改变 WGAN 周期数。

实验结果表明: 实验条件 1) 下对生成的图像训练结果准确率为 82. 3% ; 条件 2) 下准确率为 77. 5% ; 条件 3) 下准确率为 74. 9% 。通过改变不同的噪声输入和训练周期,可以使检测的准确性分别降低 4. 8% 和 2. 6% 。输入不同噪声分布,改变训练周期,本文方案生成的图像安全性进一步提高,可以更有效抵抗隐写分析。

经过对比可得: Stego-WGAN 模型生成的图像更合适作为载体信息,同时更加丰富,视觉质量进一步提高。实验结果表明,新的信息隐藏方案在抗隐写分析和安全性指标上明显优于对比方案。

4 结语

本文提出了基于生成对抗网络的 Stego-WGAN 信息隐藏方案,为信息隐藏生成更合适、更安全的载体信息,基本上解决含密载体会留有修改痕迹的问题。使用 CelebA 数据集评估了 Stego-WGAN 方案的性能,实验结果表明 Stego-WGAN 方案在抗隐写分析、安全性上有良好表现,能够生成更高视觉质量的图像,有效抵抗隐写分析算法的检测。同时,本文首次改变了生成对抗网络的原始基本架构,为生成对抗网络在信息隐藏领域的应用提供了新思路。而如何改进生成模型 G 的结构,提高生成图像的性能,是下一步的重点研究工作。——论文作者:王耀杰1,2* ,钮 可1,2 ,杨晓元1,2

参考文献( References)

[1] 景冰. 信息隐藏在云计算中的发展与应用[J]. 教育现代化, 2018( 4) : 19 - 56. ( JING B. The development and application of information hiding in cloud computing [J]. Education Modernization, 2018( 4) : 19 - 56. )

[2] TIRKELL A Z, RANKIN G A, SCHYNDEL R V. Electronic watermark [EB/OL]. [2018-02-10 ]. https: / /pdfs. semanticscholar. org /01fe /d5b2495a240df67aad05793b659f62c90785. pdf.

[3] YANG C H, WENG C Y, WANG S J. Adaptive data hiding in edge areas of images with spatial LSB domain systems [J]. IEEE Transactions on Information Forensics & Security, 2008, 3( 3) : 488 - 497.

[4] HOLUB V, FRIDRICH J, DENEMARK T. Universal distortion function for steganography in an arbitrary domain [J]. EURASIP Journal on Information Security, 2014, 2014: 1 - 13.

[5] PEVNY T, FILLER T, BAS P. Using high-dimensional image models to perform highly undetectable steganography [C] / / IH 2010: Proceedings of the 2010 International Workshop on Information Hiding, LNCS 6387. Berlin: Springer, 2010: 161 - 177.

[6] HOLUB V, FRIDRICH J. Designing steganographic distortion using directional filters[EB /OL]. [2018-02-10]. http: / /www. ws. binghamton. edu /Fridrich /Research /WOW _ rewritten _ ver _ WIFS _02. pdf.

[7] RUANAIDH J J K O, DOWLING W J, BOLAND F M. Phase watermarking of digital images [C] / / Proceedings of the 1996 IEEE International Conference on Image Processing. Piscataway, NJ: IEEE,1996: 239 - 242.

[8] COX I J, KILIAN J, LEIGHTON F T. Secure spread spectrum watermarking for multimedia [J]. IEEE Transactions on Image Processing, 2010, 6( 12) : 1673 - 1687.

[9] LIN W H, HORNG S J, KAO T W. An efficient watermarking method based on significant difference of wavelet coefficient quantization [J]. IEEE Transactions on Multimedia, 2008, 10( 5) : 746 - 757.